현업에서 high level의 시스템 영역을 개발하면서, 이따금씩 CPU, MEM 자체 불량의 이슈, 네트워크 레이턴시의 저하 등등

저의 책임영역과는 거리가 있지만 의존관계에 있기때문에 low level 계층에서 뭔가 이슈사항이 있다면

고스란히 영향이 오곤 했습니다.

이런 상황에서 top, syslog 등을 최대한 활용해 지속적으로 가정을 내리고 '만약 이렇다면..? 이렇지 않을까?'

란 자문자답을 거듭하며 문제점의 범위를 좁히고 오랜시간이 걸려 문제를 찾고 해결하곤했습니다.

본 서적에 의하면, 이와 같은 방식은 observability 관점에서 질문을 던지고 답을 얻는 방식이라 합니다.

또한, 제 경험에선 metricbeat나 sar를 사용해 CPU, MEM의 자원모니터링과 같이 지표를 설정하고 이에 대해

임의의 이상치 임계값을 설정하는 등은 metric 기반의 방식이라 합니다.

무엇이 되었든, 저수준의 OS, kernel레벨에서 시스템콜과 같은 기록 들을 여과없이 남길 수 있다면

이 또한 큰 정보가 되겠습니다.

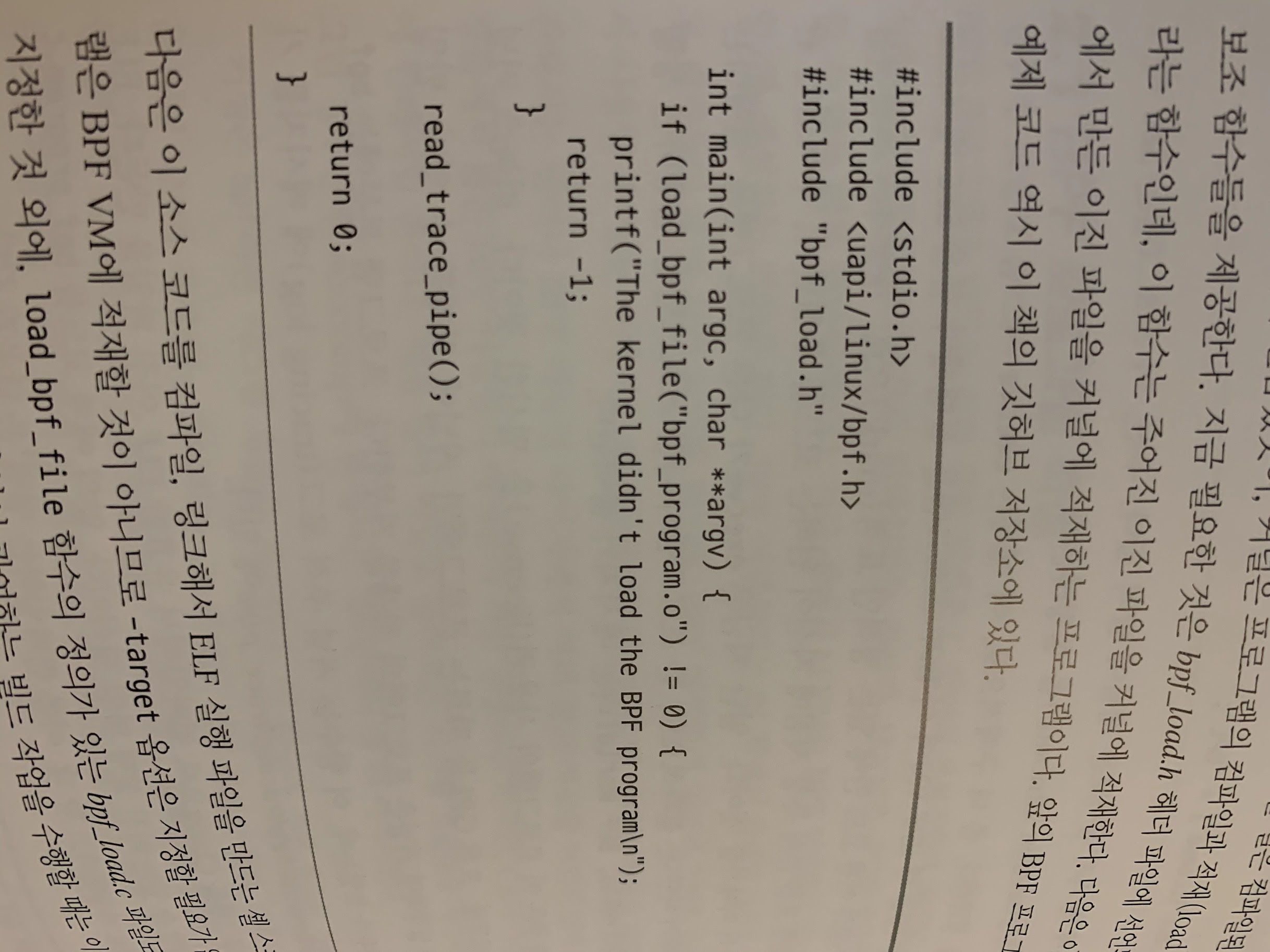

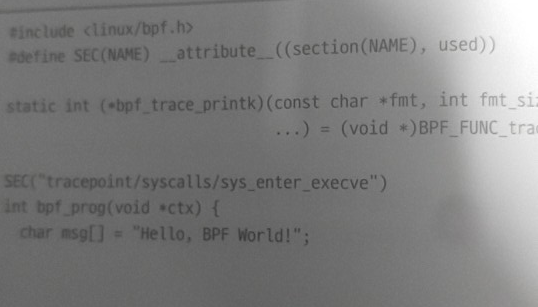

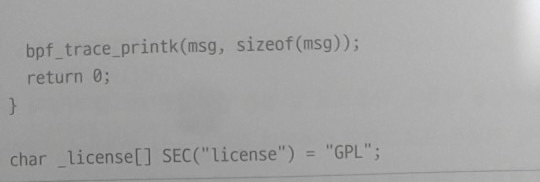

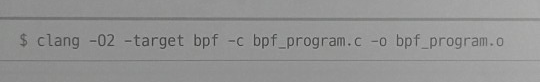

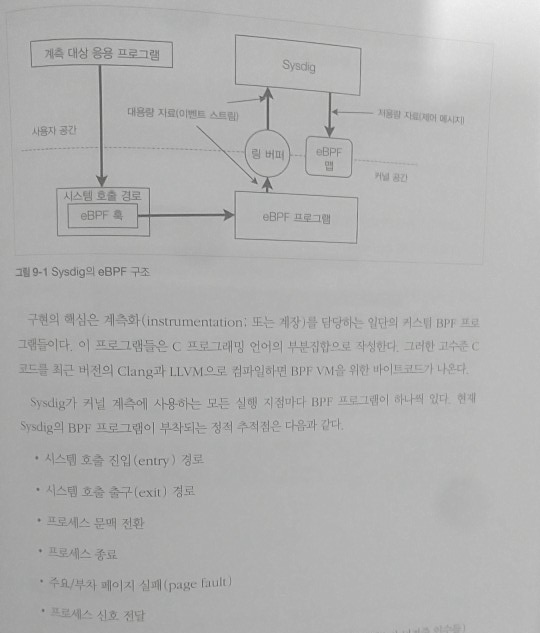

본 서적에서 소개하는 BPF는 저수준의 kernel레벨에서 다양한 추적방식을 제공하는 도구 입니다.

저에게는 좀 난이도가 있는 책이었는데요. 최소한 정보수집과 이벤트 추적에 있어서 넓은 가능성과 희망을

보여주었다는 점에 대해서는 BPF에 대해서 시간을 두고 더 깊이 파보고 싶은 생각입니다.

bpf를 기반으로 도움을 주는 유틸리티와 다양한 대상(소켓, k8s 노드, cgroups, runtime process, system call 등) 들에 대해 추적 데이터를 얻어내고 시각화하는 방법을 소개한 책입니다.

저수준에서 시스템을 면밀히 모니터링하고자 하는 분들에게 추천드립니다.

본 서적에서 소개하는 BPF는 저수준의 kernel레벨에서 다양한 추적방식을 제공하는 도구 입니다.

저에게는 좀 난이도가 있는 책이었는데요. 최소한 정보수집과 이벤트 추적에 있어서 넓은 가능성과 희망을

보여주었다는 점에 대해서는 BPF에 대해서 시간을 두고 더 깊이 파보고 싶은 생각입니다.