프로젝트를 진행하는 것만큼 프로젝트가 완료 된 후에도 모의해킹 진단 인력과 관리 실무자는 서로 확인할 것이 많다. 수행 과정에서 불필요한 파일들이 존재하거나 수행 후에 중요한 정보가 외부에 노출되는 일들이 많이 발생한다. 꼭 지켜야 할 사항 몇 가지를 살펴보겠다.

업로드 된 불필요한 파일 삭제

진단하는 과정에 웹쉘을 포함하여 불필요한 데이터들이 올라갔다면 꼭 삭제를 하고 철수해야 한다. 삭제를 할 수 없다면 담당자에게 시도했던 시스템 목록과 올린 파일명을 일일보고에 적어줘서 삭제토록 해야 한다.

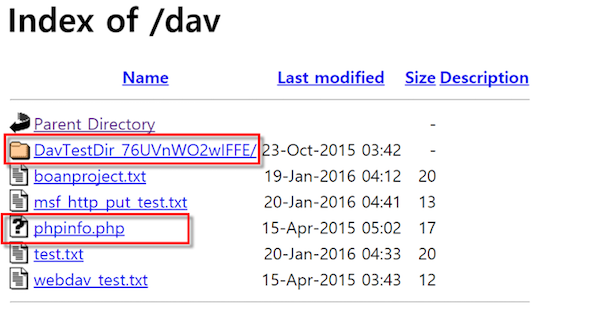

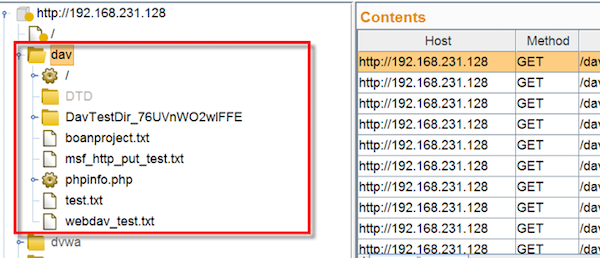

웹쉘이 올라갔는데 수행 일정내에 성공이 되지 않았다도 취약점이 없는게 아니다. 어떤 저장에든 존재할 것이고 범죄자가 외부에서 스캔 하는 과정에 찾아낼 수 있다. 웹쉘이 실행된다면 정말 큰일이다. 아래 사례를 하나 살펴보겠다. WebDAV 취약점을 이용해서 웹쉘이 올라갔다. 그리고 웹쉘이 실행되고 진단자는 기분 좋게 프로젝트를 마무리 했을 것이다. 하지만 삭제를 하지 않았다면 웹 스캔 도구에서 크롤링을 하여 해당 파일이 노출되고 모의해킹을 했던 것과 같이 웹쉘을 실행해 시스템에 침투한다.

webdav 취약점을이용한 웹쉘 업로드

업로드 경로 및 웹쉘 확인

좋은 결과로 마치고는 후에 큰 신뢰를 잃게 되는 상황이고 책임 여부까지 휩싸이게 된다.

진단했던 테스트 계정 삭제

실 운영 서비스 대상으로 하니 정상적인 회원가입을 통해 테스트 계정을 생성하게 된다. 회원가입에는 진단자 개인정보가 입력되고 저장된다. 수행을 마치고 난 뒤에 이 정보를 삭제하지 않으면 개인정보 유출이 커진다. 패스워드도 비슷한 것으로 설정하기 때문에 어느 한 곳에서 노출되면 다른 사이트에서도 노출될 가능성이 존재한다. 특히 이전에는 패스워드 강화 설정 정책이 없어 간단하게 설정하고 지우지 않는 경우가 많았다. 나도 이전에 점검했던 사이트에 고객으로 방문했을 때 계정을 삭제하지 않아 검색이 되는 경우가 있었다. 그 뒤로 주요 사이트의 계정 패스워드를 다시 변경했고 사용하지 않는 사이트의 계정은 삭제를 했다.

관리 실무자는 그외에도 투입된 인력 단말에 프로젝트 결과물 및 중요한 정보가 존재하는지 확인하여 삭제 조치를 해야 한다. 내부 규정상 외부에서 가져오는 단말을 반입하지 못하게 하는 경우가 있으며, 반입을 하더라도 내부 네트워크와 연결을 하면 문서보안(DRM), 정보유출방지솔루션(DLP), PC단말통제 등의 솔루션이 설치하게 된다. 프로젝트가 완료된 후에는 단말 포멧 조치를 하고 한번 더 정보 저장 여부를 확인한다. 모의해킹 인력들이 이 사실을 모르고 노트북 안에 개인 자료 및 중요한 진단 도구를 포멧을 하게 되어 충돌(?)이 나는 경우가 있으니 투입이 되기 전에 충분히 설명을 해서 백업을 해두도록 해야 한다.

그리고, 위에서 설명 했듯이 수행 개발 서버 및 운영 서버에 웹쉘이 제대로 제거 되었는지 다시 확인해야 한다. 개발 서버에 존재했다가 후에 운영 서버에 이관을 할 때 웹쉘이 같이 복사되는 일이 없도록 해야 한다.

이전 글 : 모의해킹 컨설턴트 3박자를 살펴보자 - 발표능력

최신 콘텐츠